内存取证

[羊城杯 2021]Baby_Forenisc

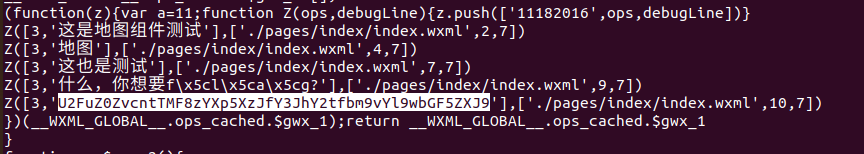

imageinfo 查看基本信息,确认profile

1 | $ ./volatility_2.6_lin64_standalone -f BIODOG-7711E93C-20210908-053022.raw imageinfo |

1 | Volatility Foundation Volatility Framework 2.6 |

留意Suggested Profile(s)项,软件给出的建议是以下系统的镜像

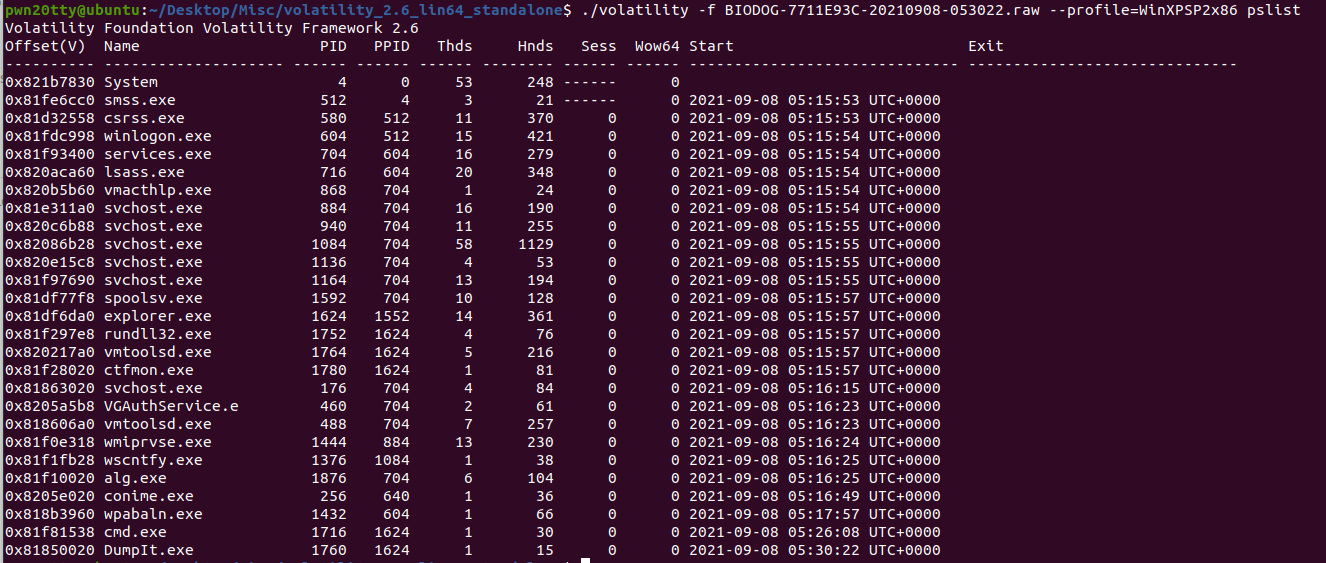

pslist 获取进程信息

1 | ./volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 pslist |

尝试使用porcdump -p 1760 -D .来dump DumpIt.exe,发现该文件没什么用

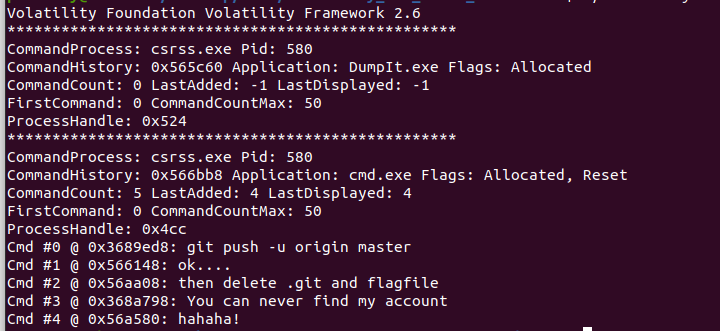

cmdscan 获取cmd历史命令

1 | ./volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 cmdscan |

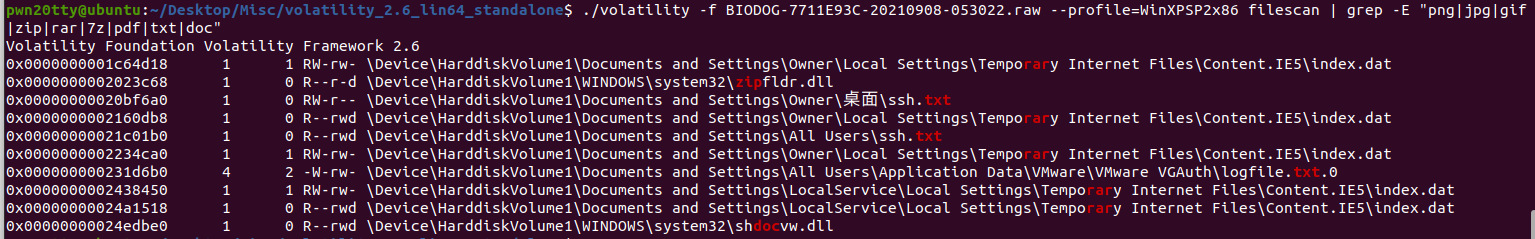

filescan 扫描文件

1 | $ ./volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 filescan | grep git |

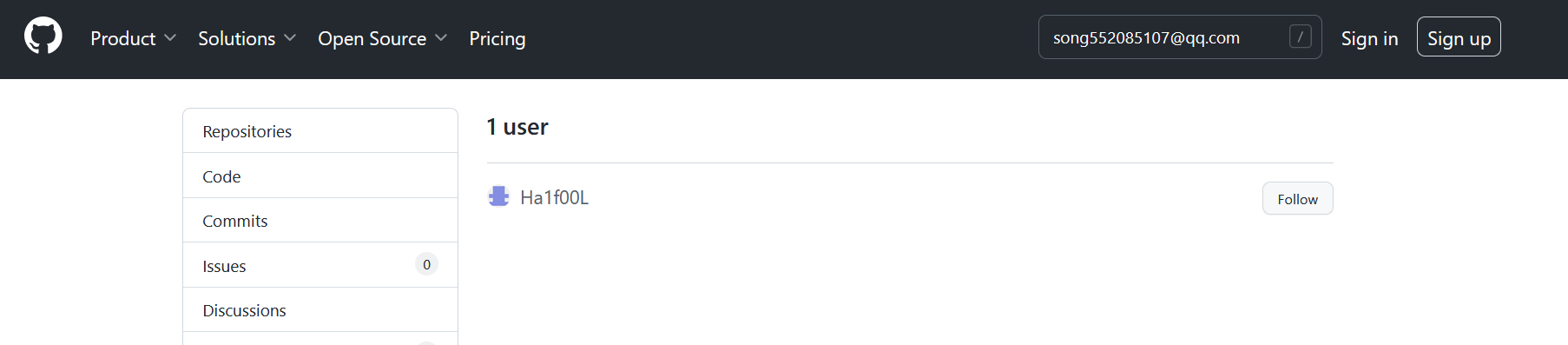

根据命令可知,.git和flag被删了,查了一下确实也没有。但是命令第一条就是把东西push上去了,而且后面还说You can never find my account,可知要先找到git账号

1 | $ ./volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 filescan | grep -E "png|jpg|gif|zip|rar|7z|pdf|txt|doc" |

有个ssh.txt

dumpfiles 获取文件

1 | $ ./volatility -f BIODOG-7711E93C-20210908-053022.raw --profile=WinXPSP2x86 dumpfiles -Q 0x00000000020bf6a0 --dump-dir=./ |

得到公钥,解base64,得到QQ邮箱

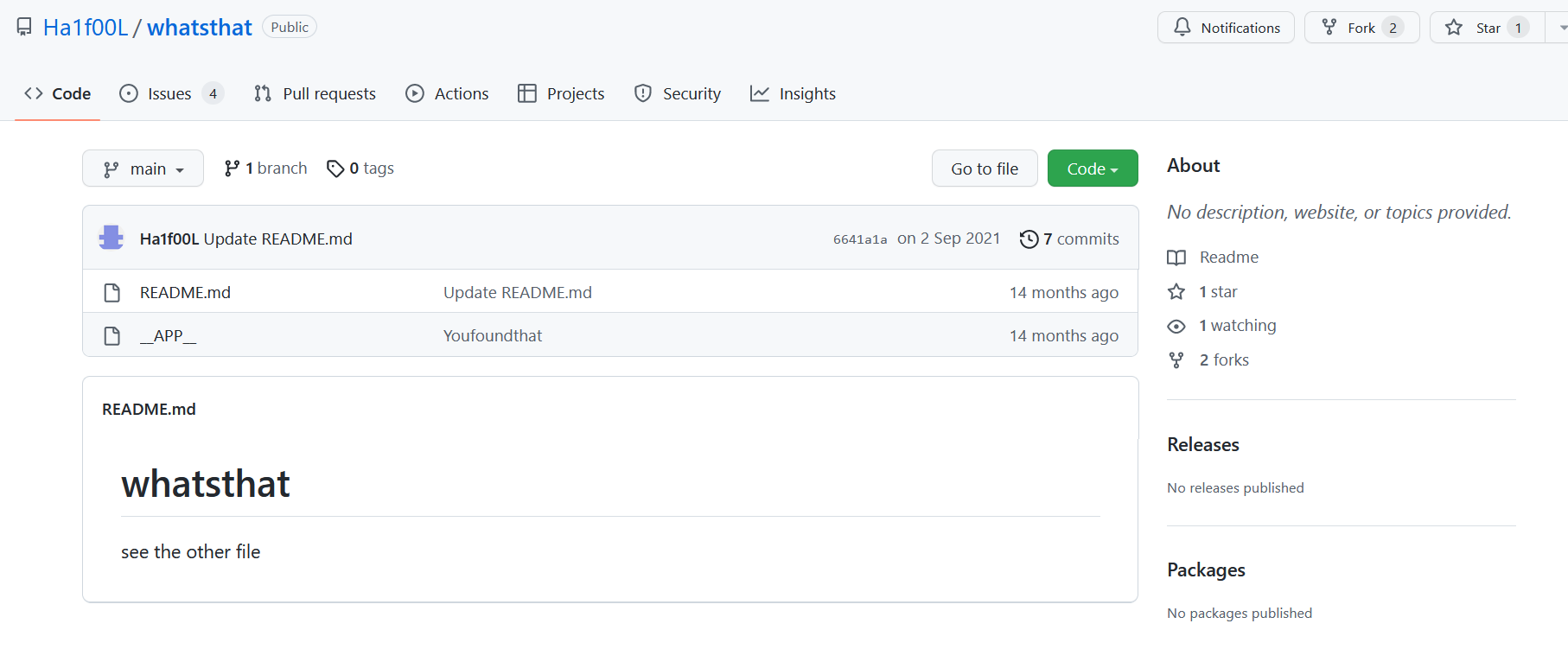

有个whatsthat项目,下载那个文件,发现是二进制文件

用cat命令可以查看,发现是JS代码,有一处提到了flag,下面有一个base64,尝试解码

SangFor{S0_3azy_2_crack_noob_player}

[蓝帽杯 2022 初赛]计算机取证

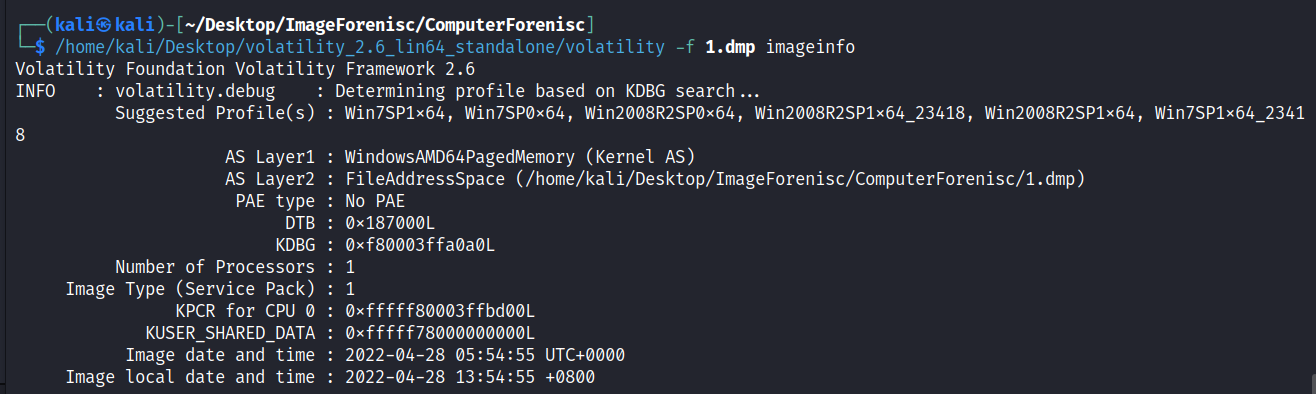

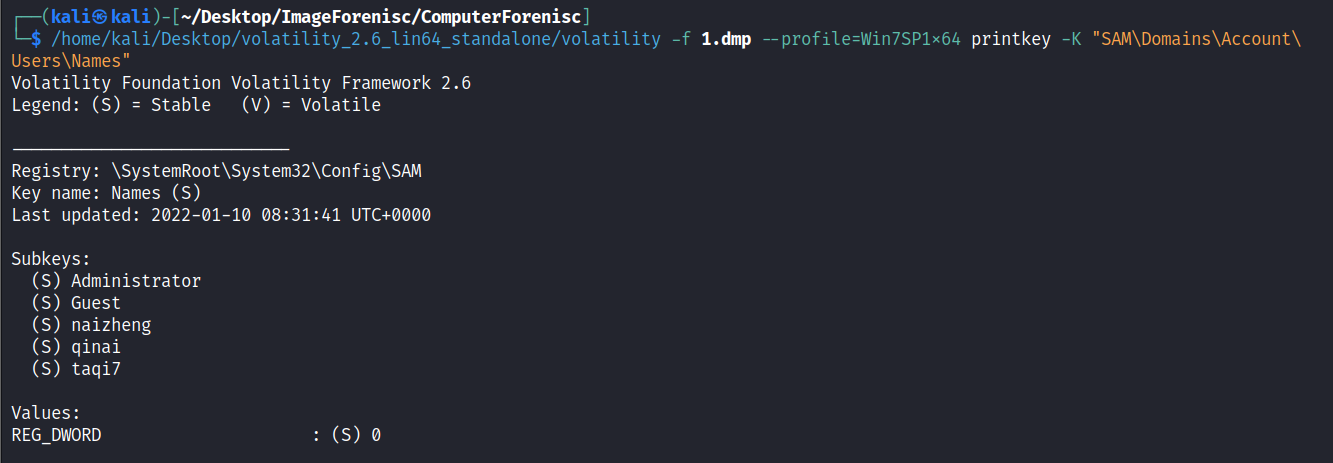

hashdump 开机密码

1 | 现对一个windows计算机进行取证,请您对以下问题进行分析解答。 |

1 | volatility -f 1.dmp --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names" |

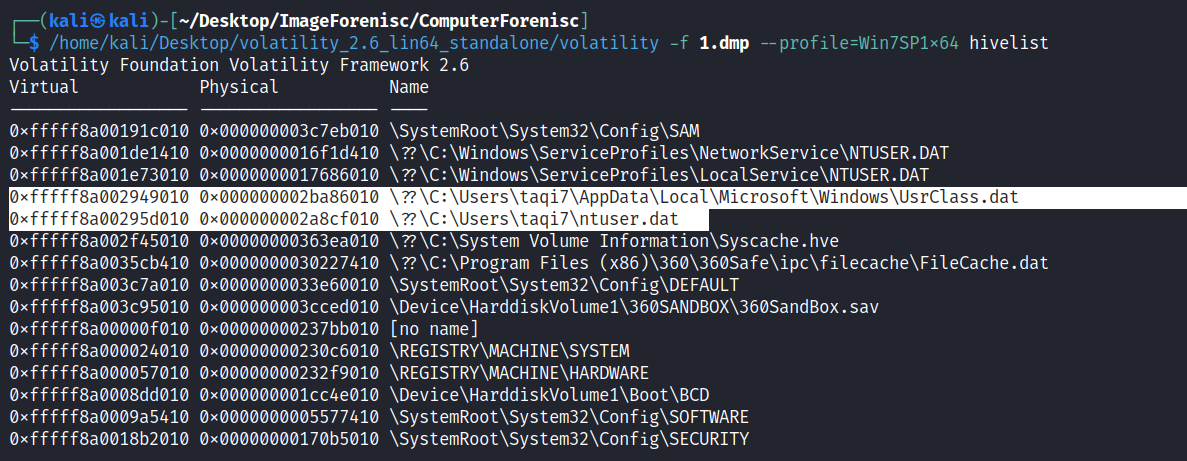

1 | volatility -f 1.dmp --profile=Win7SP1x64 hivelist |

1 | volatility -f 1.dmp --profile=Win7SP1x64 hashdump |

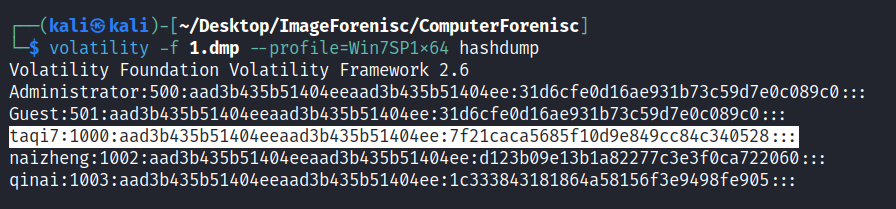

aad3b435b51404eeaad3b435b51404ee:7f21caca5685f10d9e849cc84c340528

其中冒号分割的前半段AAD3B435B51404EEAAD3B435B51404EE是lm hash,后半段111F54A2A4C0FB3D7CD9B19007809AD6是ntlm hash。前半段放到cmd5解密会发现是空密码,那是因为Windows版本的原因。

NSSCTF{anxinqi}

pid

1 | 现对一个windows计算机进行取证,请您对以下问题进行分析解答。 |

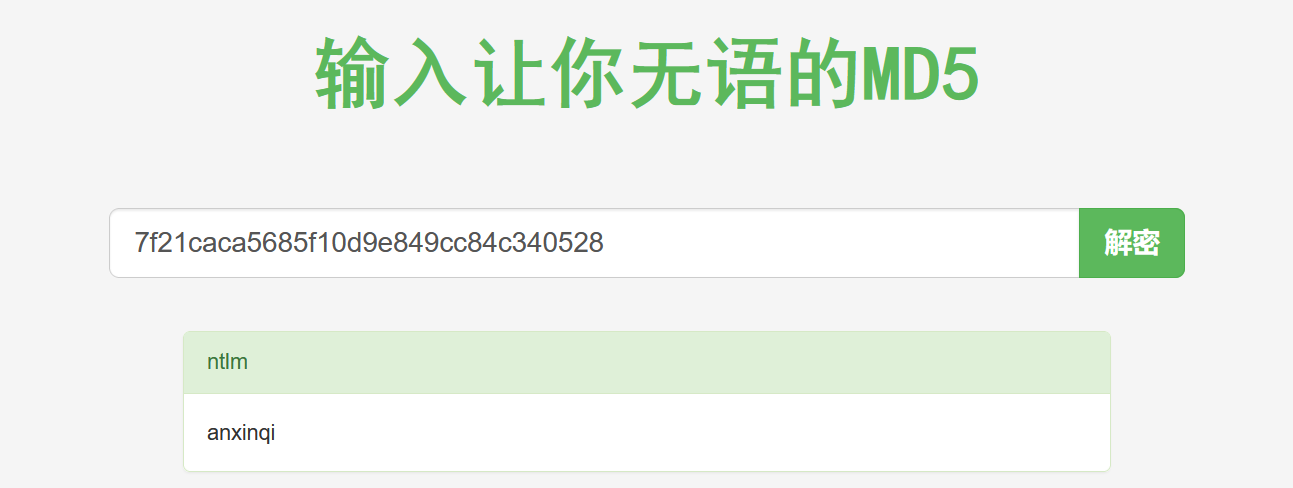

pslist,RAMCapture是吧,就你了

NSSCTF{2192}

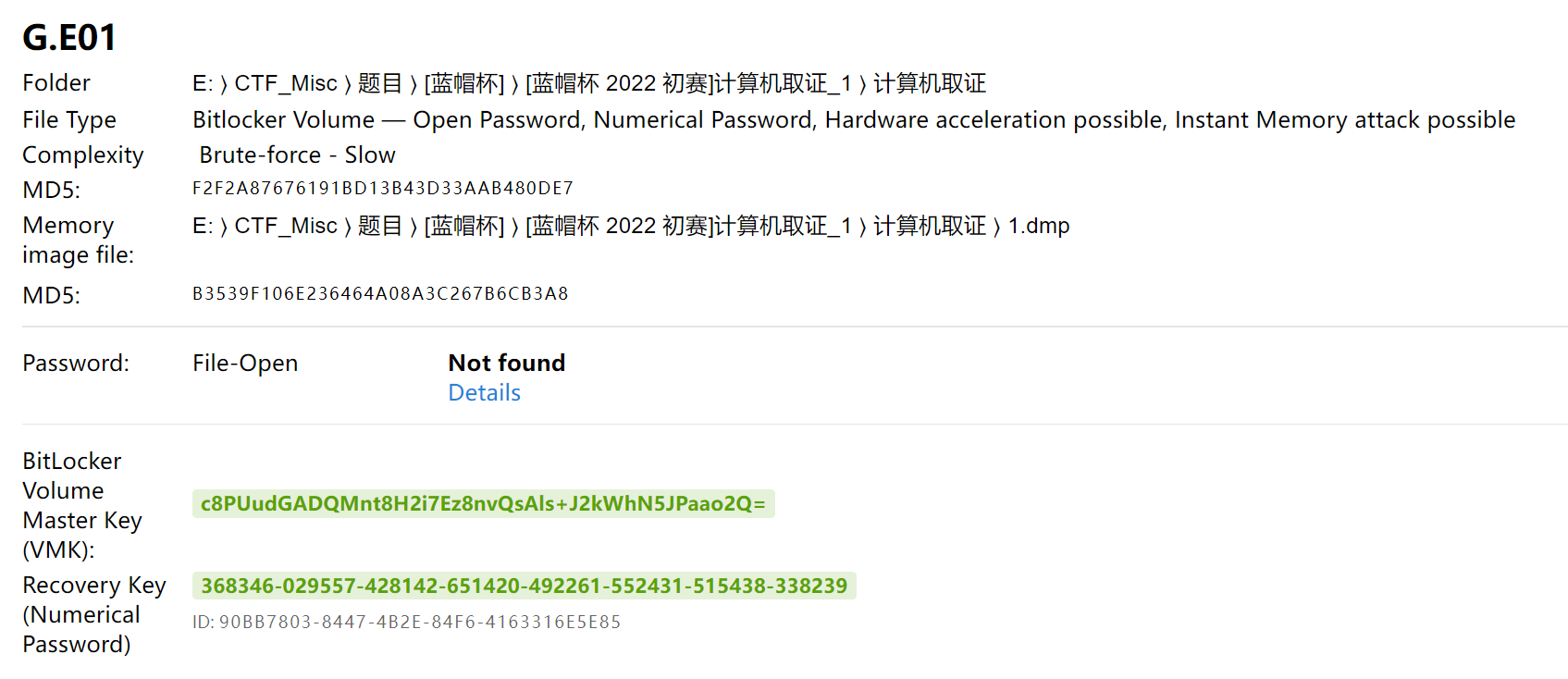

bitlocker

1 | 现对一个windows计算机进行取证,请您对以下问题进行分析解答。 |

扔到PasswareKitForensic里,借助镜像来爆破内存

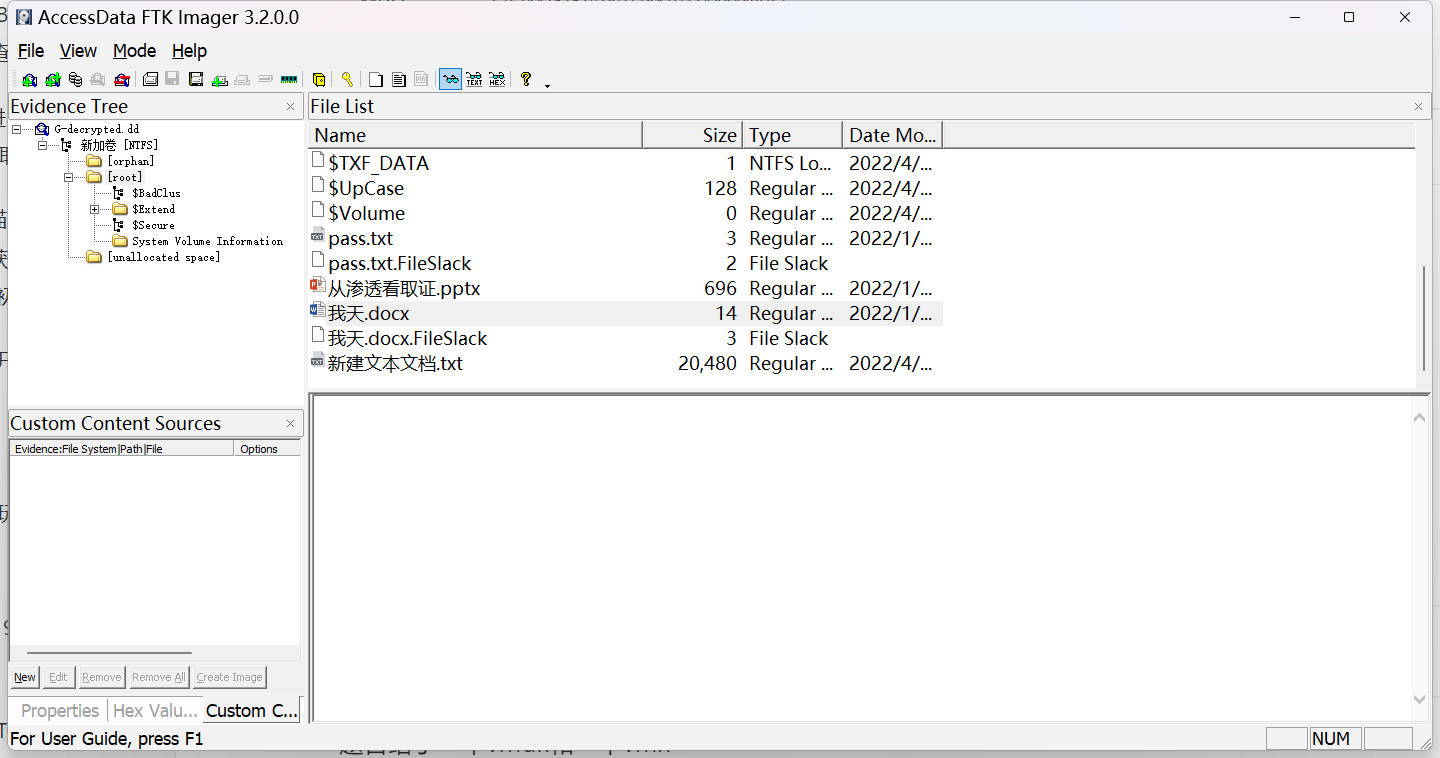

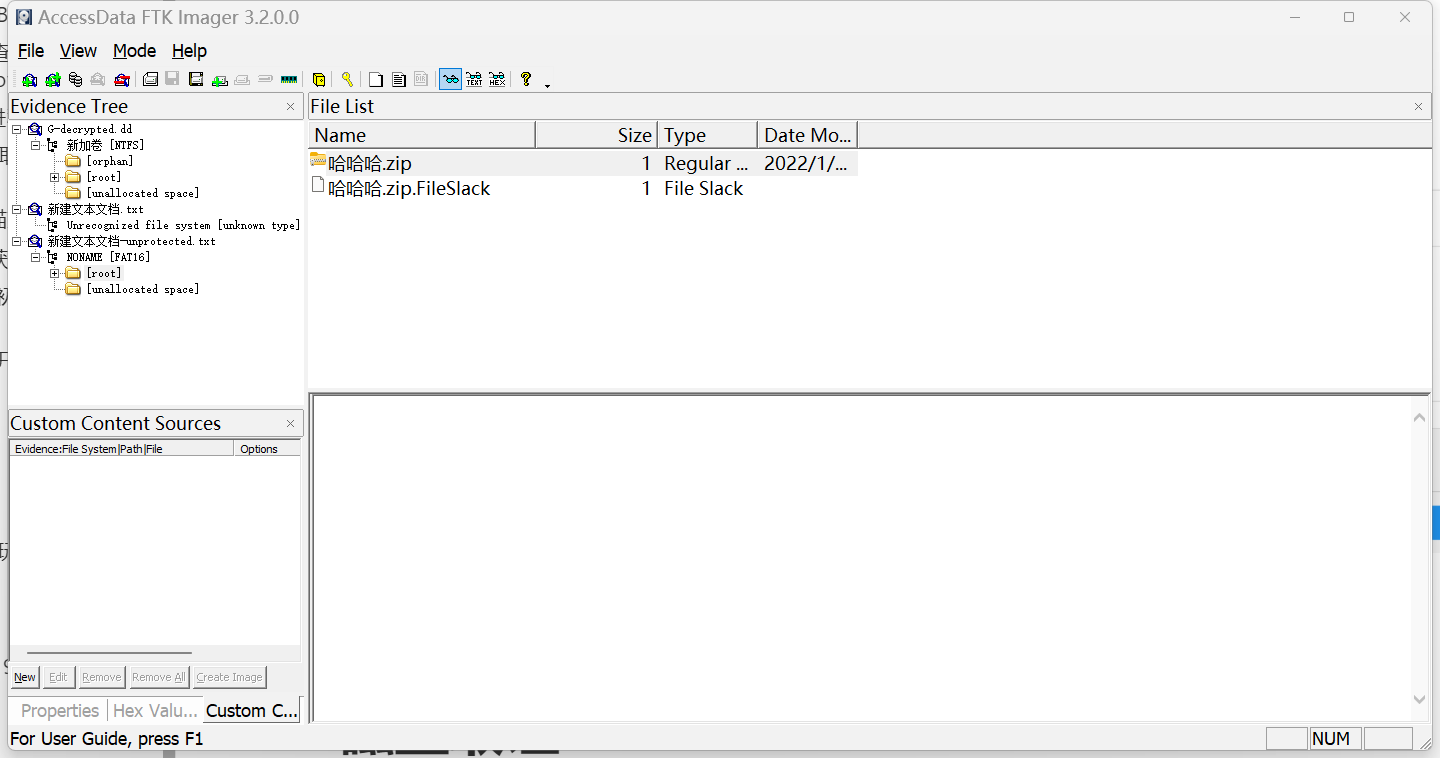

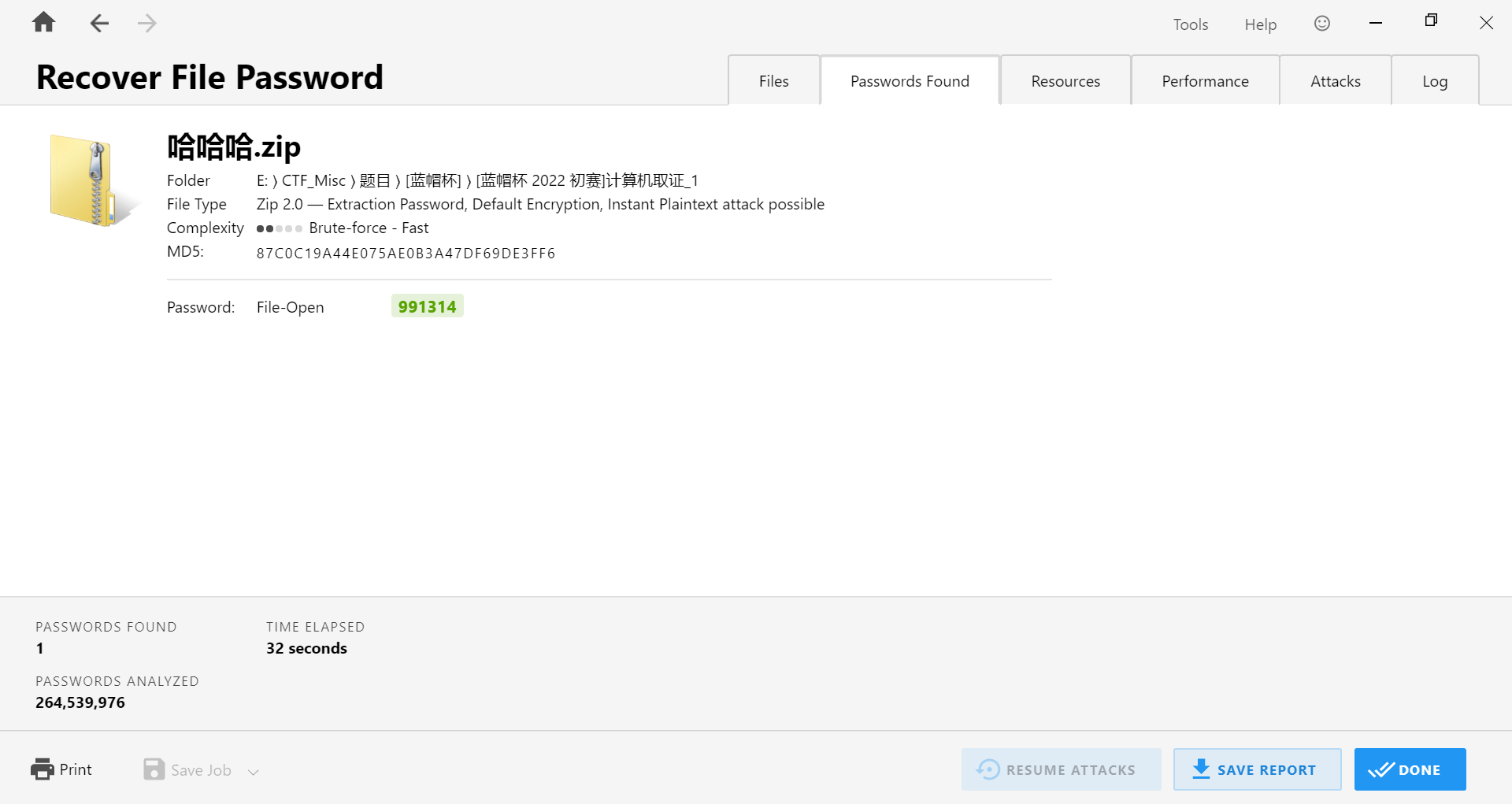

得到解锁后的文件,扔到FTK Imager

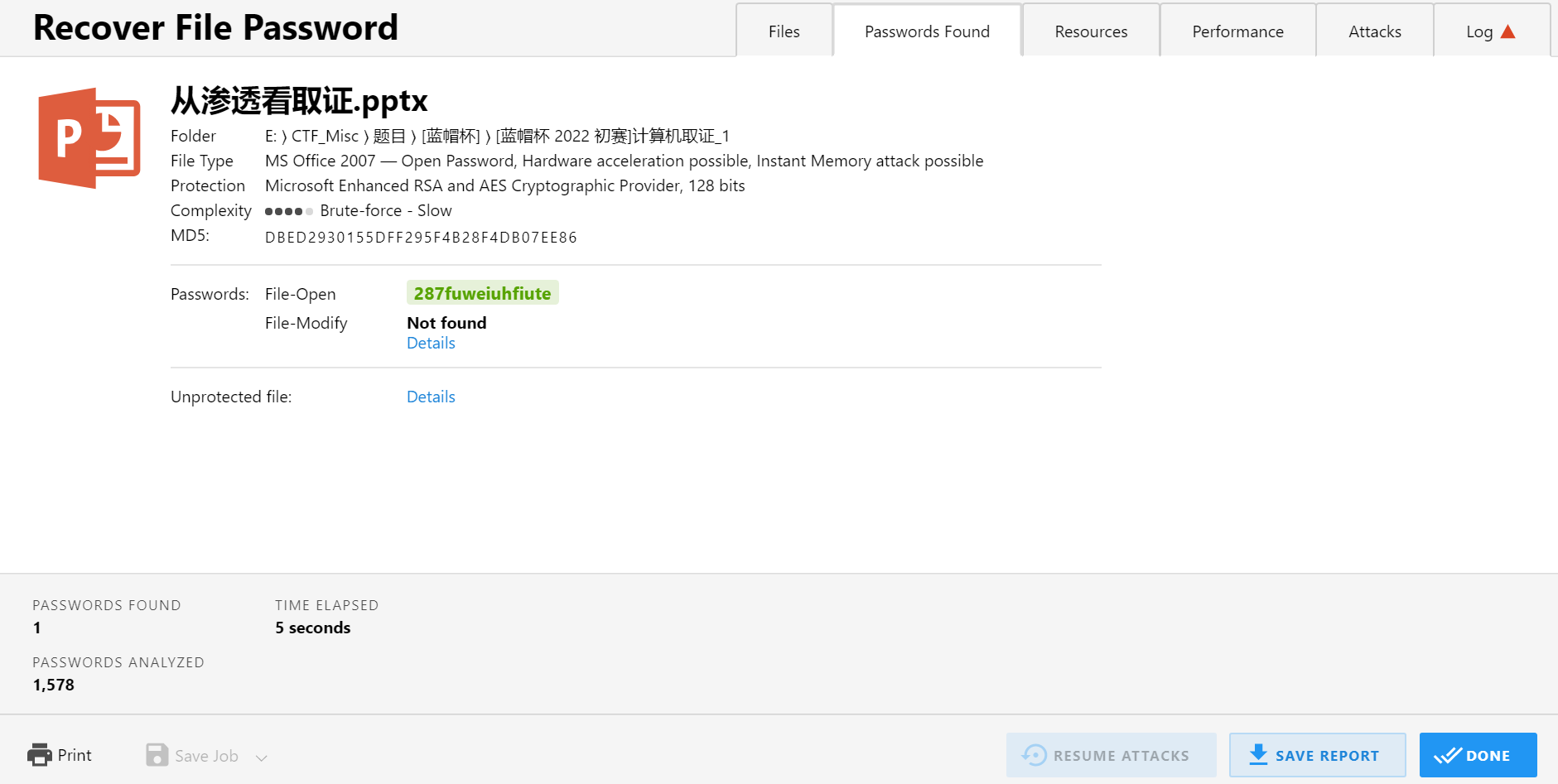

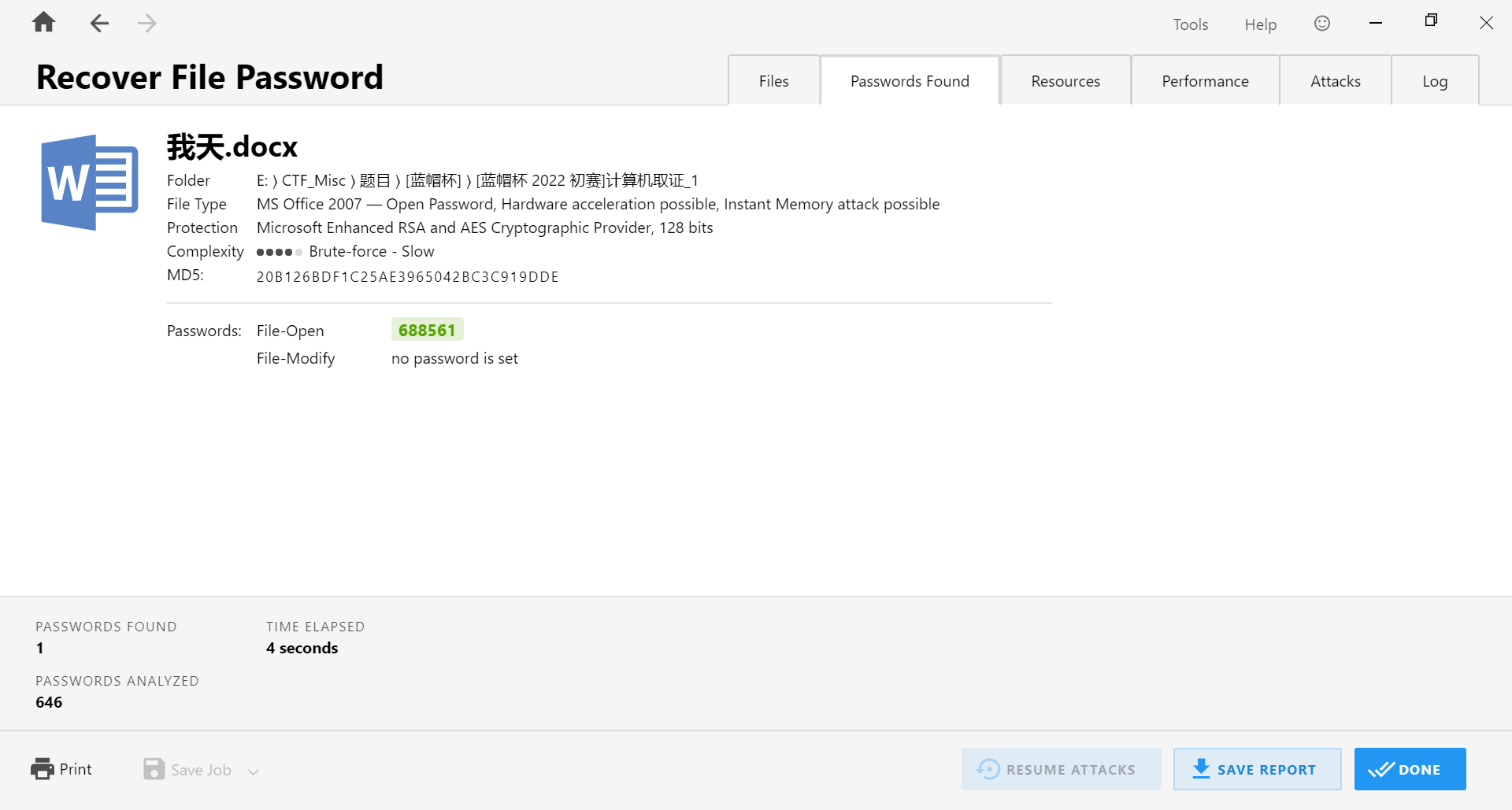

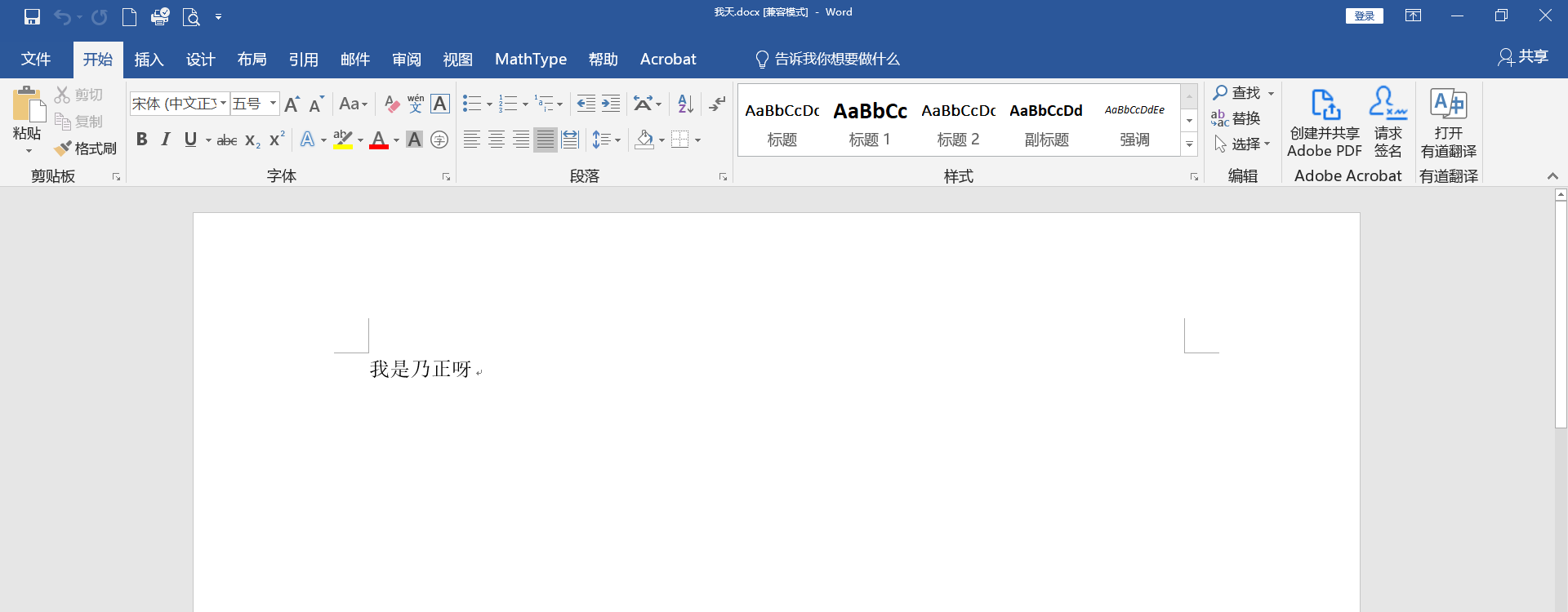

docx和pptx都有密码,pass.txt就是密码字典,全导出来

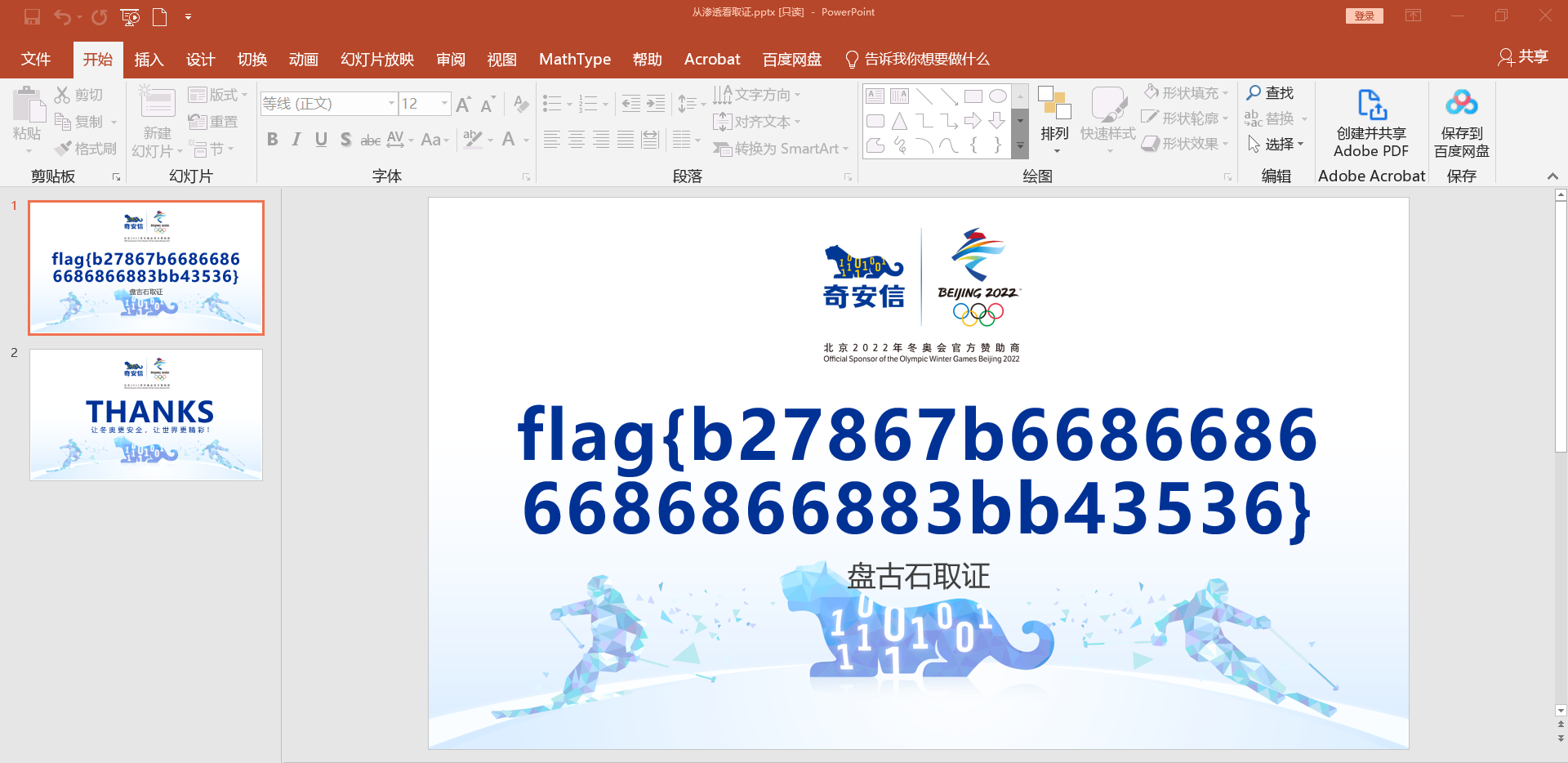

然后把pass添加到PasswareKit的字典里进行爆破

flag{b27867b66866866686866883bb43536}

TrueCrypt

1 | 现对一个windows计算机进行取证,请您对以下问题进行分析解答。 |

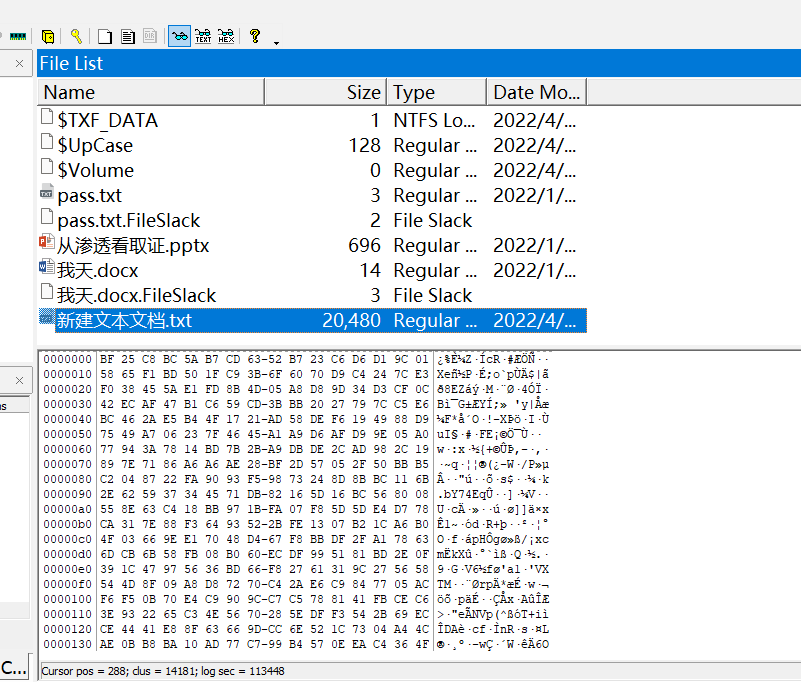

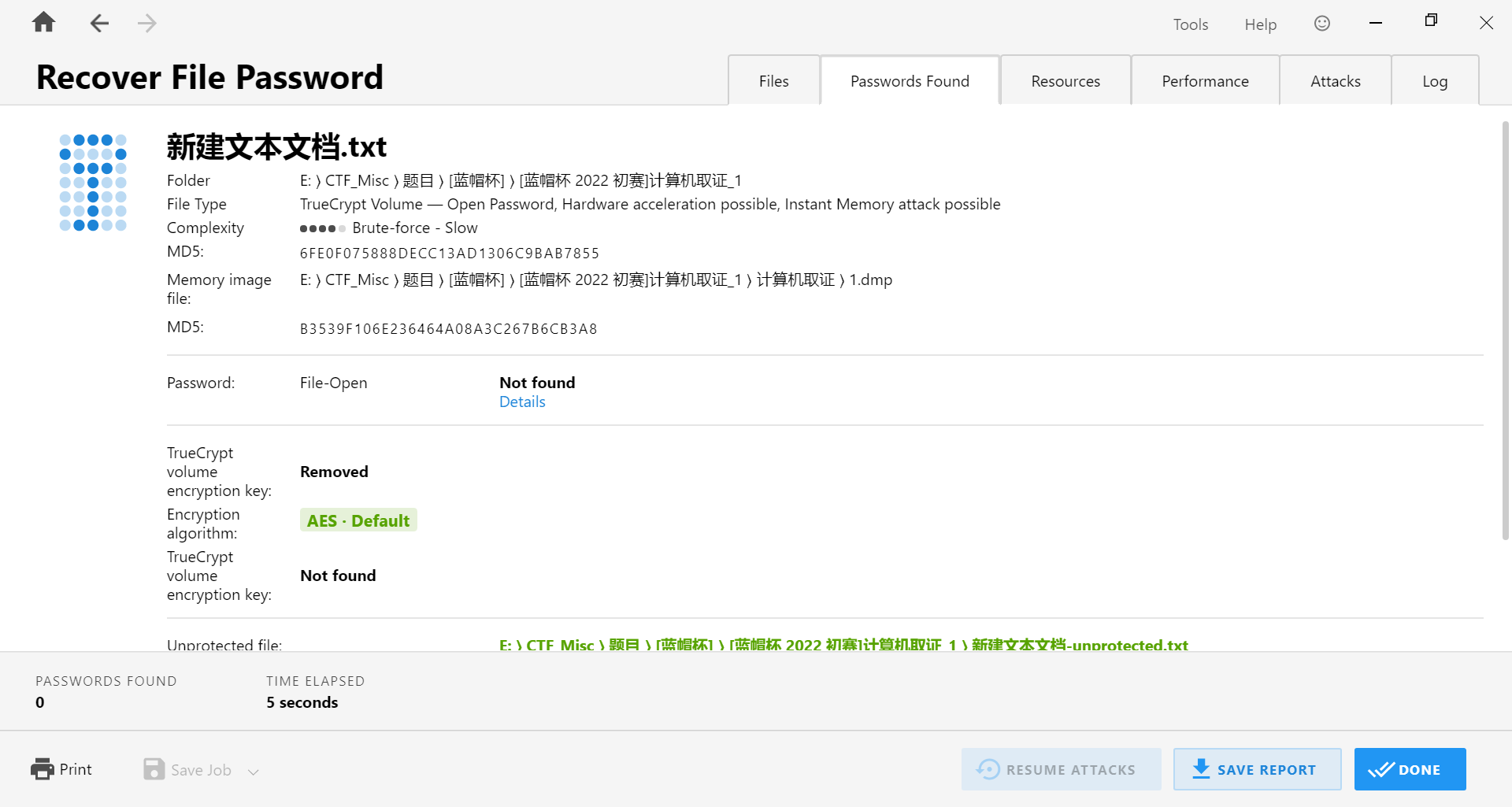

加密卷里有个新建文档很大,拖到PasswareKitForensic里也报是TrueCrypt,解密之

解密后的加密卷用FTK打开

用password爆破密码

flag{1349934913913991394cacacacacacc}